[보안] 해커가 자산 다 유출했는데...2년 8개월간 몰라

페이지 정보

작성자 포스텍 작성일17-02-06 13:41관련링크

본문

# A온라인 게임 회사는 유럽에서 계약을 체결하지 않은 회사가 자사 PC게임을 서비스하는 사실을 알게 됐다. 해당 회사는 연락이 되지 않았고 경위를 파악하려 애썼다. 이상징후가 있어 사이버 침해흔적 조사 서비스를 받으니 게임 소스코드가 통째로 해킹당한 사실을 발견했다. 중국으로 추정되는 해킹그룹은 2013년부터 A기업을 해킹해 장악하고 이 회사가 개발한 모든 게임 소스코드를 빼돌려 판매했다. 해커는 3년 넘게 이 회사 핵심 자산인 게임소스 코드를 유출했다.

ⓒ게티이미지뱅크

한국 기업은 사이버 침해 사고를 당하고 평균 2년 8개월이나 인지하지 못한 것으로 나타났다. 기업 해킹에 의한 자산 유출 피해가 심각하다. 인기 게임소스코드부터 설계도면, 고객정보 등 종류도 다양하다.

침해사고조사 전문기업 파이어아이 맨디언트에 따르면 한국은 아시아에서 가장 많은 사이버 공격을 받는 국가다. 파이어아이 한국 고객 43.5%가 지능형지속위협(APT) 공격을 받았다. 대만(27.3%), 태국(18.2%), 홍콩(17.5%), 인도(16.2%), 싱가포르(12.1%), 일본(7.9%)인데 한국은 절반 가까운 고객이 공격에 노출됐다. 아시아태평양 평균은 24.3%인데 한국은 두 배에 가까운 공격 수치를 보인다. 최근 국내 게임과 온라인 쇼핑몰에 파고든 공격은 알려지지 않았을 뿐 심각한 수준으로 드러났다.

◇알려진 침해사고는 빙산의 일각

맨디언트 M트렌드보고서

파이어아이는 아태지역에서 발생한 대부분 침해 사고는 보안이 성숙한 미국 등지와 달리 알려지지 않는다고 분석했다. 아태 정부에는 침해사고를 의무적으로 공개하는 법안이 미흡하다.

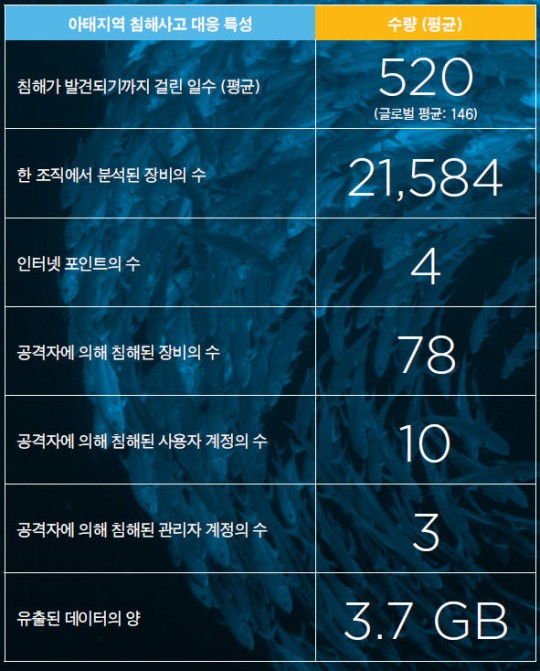

아태지역 기업은 공격자가 침입했다는 사실을 알아내는데 평균 520일(약 17개월)이 걸린다. 글로벌 평균 공격지속 시간은 146일인데 아태지역은 3.5배나 길다. 한국 기업은 아태 평균보다 더 긴 2년 8개월(1035일)이나 걸렸다. 공격자가 기업 네트워크에 들어와 핵심 자산을 다 가져가도 전혀 눈치 채지 못했다.

미국 기업 보안팀은 사이버 사고 시 대처는 물론 평상시에도 적극적으로 침해사고 흔적을 찾아 낸다. 국내 보안팀은 기업 시스템에 장애가 발생하면 대처한다. 평상시 침해사고 흔적을 찾는 노력은 미흡하다. 내외부에서 아무런 사고 공지가 없을 때 침해사고 조사를 해 문제를 찾아내면 보안팀이 오히려 질책을 받는다.

맨디언트 레드팀은 공격자가 기업 환경에 접근한 후 평균 3일 내에 도메인 관리자 인증정보에 접근한다고 분석했다. 일단 도메인 관리자 인증정보가 유출되면 공격자가 원하는 정보를 포착해 접근, 유출하는 건 시간문제다. 3일 안에 기업 네트워크를 장악한 공격자는 세계 평균 146일 만에 발각되는데 국내를 비롯한 아시아태평양 지역에서는 17개월 후에 인지된다. 그 사이 각종 소스코드를 비롯한 기업 기밀은 모두 유출된다.

에릭호 파이어아이 APJ 총괄 사장은 “한국은 산업이 발전하고 인터넷 보급률이 높아 사이버 공격 표적이 된다”면서 “기업이나 기관이 다양한 보안 솔루션을 쓰지만 전통방식으로 기술 효율이 낮다”고 설명했다.

공격자가 노리는 인증정보(자료:맨디언트 M트렌드보고서)

◇공격 사실도 외부서 알려줘

지난해 7월 대형쇼핑몰은 공격자에게 협박메일을 받았다. 해커는 고객DB를 유출했고 경영진에 몸값을 요구했다. 쇼핑몰은 공격자 협박이 있기 전까지 고객DB 유출 사실을 알지 못했다. 국내 기업 대부분이 침해 사고 사실을 스스로 인지하기 어렵다. 맨디언트 조사에 따르면 아태지역 기업 55%는 침해 사고 사실을 외부에서 알려준다.

윤삼수 맨디언트 전무는 “국내 기업은 보안 매커니즘 초점을 방화벽이나 분산서비스거부(DDoS)대응장비, 침입탐지시스템(IDS) 등 네트워크 경계 안으로 들어오는 트래픽에 맞춘다”면서 “이런 방식은 악성코드 명령&제어(C&C) 지시로 PC나 서버에서 네트워크 밖으로 나가는 악성 트래픽을 찾아낼 기회를 놓친다”고 설명했다.

공격자는 탐지를 피하기 위해 지속적으로 신종 악성코드와 인프라를 만든다. 윤 전무는 “국내 기업 대부분은 호스트를 보호하기 위해 백신 제품만 사용한다”면서 “고객 DB, 지식재산권 문서 저장소, 중요 인프라 등 민감 영역과 내부 네트워크 커뮤니케이션 보안을 모니터링하기 어렵다”고 지적했다.

◇사고 후 조사는 늦다

ⓒ게티이미지뱅크

대부분 기업은 사이버 침해 사고가 발생하면 원인을 파악하려고 조사 한다. 각종 로그기록을 살펴 해커 흔적을 찾는다. 주요 지식자산은 이미 유출됐는데 사후 조사에 급급하다.

전수홍 파이어아이코리아 대표는 “해킹에 의한 기업의 유·무형 자산 피해를 막으려면 침해 여부 정기 진단이 필요하다”면서 “기업은 수시로 침해 흔적을 찾으며 침입을 예방해야 한다”고 말했다.

이미 침해사고가 발생했다면 신속하고 정확히 원인과 피해 규모를 규명해야 한다. 어설픈 조사는 대응 시간만 늘린다. I사는 지난해 3월 해킹으로 자사 소프트웨어가 신뢰성이 높다고 증명하는 디지털 전자서명(코드사인)을 유출했다. 해커는 해당 코드사인으로 악성코드를 배포했다. 해커는 11월에 I사에서 빼낸 또 다른 코드사인을 악성코드 공격에 이용했다. 3월 침해 사고 조사가 제대로 이뤄지지 않아 새로운 피해를 양산했다.

윤삼수 맨디언트 전무는 “침해사고를 완전히 파악하지 못하고 복구하면 공격자가 숨어있다 계속 활동할 수 있다”면서 “침해사고 전문가에게 전수 조사를 의뢰하고 지속 관리해야 한다”고 강조했다.

공격의 내부 확산 방법(자료:맨디언트 M트렌드보고서)

[Copyright ⓒ 전자신문 & 전자신문인터넷, 무단전재 및 재배포 금지]

http://news.naver.com/main/read.nhn?mode=LSD&mid=sec&oid=030&aid=0002581658&sid1=001

댓글목록

등록된 댓글이 없습니다.