[보안] AhnLab MDS에 관한 오해와 사실

페이지 정보

작성자 포스텍 작성일17-04-07 09:13관련링크

본문

지난해 안랩의 지능형 위협 대응 솔루션 AhnLab MDS(이하 MDS)의 매출이 큰 폭으로 성장했다. 기업 및 기관을 노리는 지능형 위협이 알게 모르게 지속적으로 등장했고, 무엇보다 신?변종 랜섬웨어가 급증하면서 MDS의 ‘실행보류’ 기능이 큰 관심을 받은 덕분이다. 올해도 익스플로잇 기반의 지능형 위협과 랜섬웨어 변종이 주요 보안 위협으로 전망됨에 따라 MDS 도입을 검토하는 기업 및 기관의 문의가 이어지고 있다. MDS, 또는 지능형 위협 대응 솔루션 도입을 고민하는 보안 책임자들을 위해 MDS에 관한 오해를 명쾌하게 풀어본다.

√ AhnLab MDS는 ‘에이전트 기반’의 지능형 위협 대응 솔루션이다?

결론부터 말하면, 아니다. MDS는 네트워크와 엔드포인트의 연계를 통해 지능형 위협(APT, Advanced Persistent Threat)에 대응하는 솔루션이다. 좀 더 구체적으로 설명하자면, MDS는 이른바 ‘네트워크 샌드박스 솔루션’으로, 다양한 경로를 통해 유입되는 위협에 보다 적극적으로 대응하기 위해 엔드포인트, 즉 전용 에이전트 연계를 통해 고도화된 위협에 대응한다.

일반적으로 네트워크 샌드박스 솔루션은 네트워크 구간에 설치되어 내부로 유입되는 트래픽을 미러링하고 파일을 추출한다. 추출된 파일들을 장비 내부에 탑재된 가상 OS 환경에서 직접 실행하여 악성 또는 정상 여부를 판단한다. 그러나 네트워크 솔루션 구축 방식의 특성상 트래픽을 미러링하여 분석하는 과정에서 이미 내부로 유입되어 실행되는 악성코드가 존재할 수 있다. 따라서 엔드포인트 구간에서의 대응을 지원할 수 있는 전용 에이전트와의 연동이 반드시 요구된다.

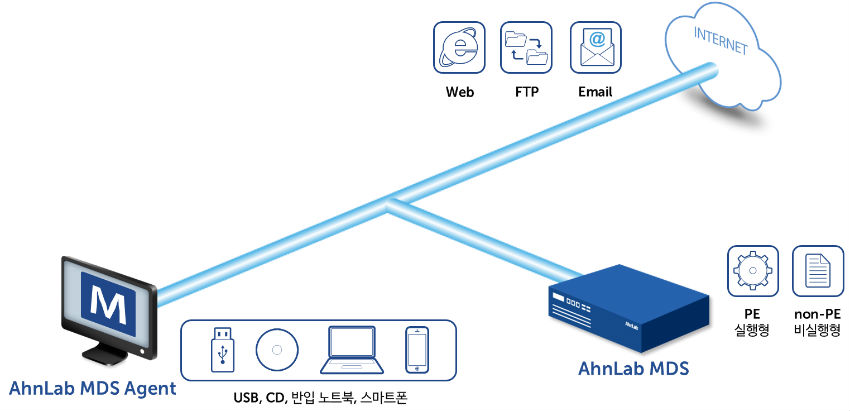

[그림 1]은 MDS의 네트워크와 엔드포인트 연계 방식을 간략하게 도식화한 것이다. 예를 들어, 기업 내 업무용 PC 사용자는 웹사이트나 FTP, 또는 이메일 등의 서비스를 이용해 다양한 형태의 파일을 다운로드한다. 네트워크 구간에 설치되어 있는 MDS 장비는 바로 이 과정에서 트래픽을 통해 유입되는 파일을 수집하여 분석한다. 또한 PC에 설치된 전용 에이전트(MDS Agent)를 통해 네트워크 이외의 경로를 통해 유입되는 파일을 수집하고 분석을 위해 MDS 장비로 해당 파일을 업로드한다. 이후 MDS의 분석 결과에 따라 PC 상에서 적절한 대응, 즉 파일의 실행을 허용하거나 차단하고, 해당 파일을 삭제할 수도 있다.

[그림 1] AhnLab MDS의 네트워크-엔드포인트 연계

MDS 전용 에이전트(MDS Agent)는 PC의 리소스를 최소로 사용하는 초경량 에이전트로, 실질적인 대응이 필요한 시점에 필요한 기능만을 수행하여 시스템의 부하를 최소화한다. 앞서 언급한 바와 같이 MDS 에이전트를 통해 제공되는 ‘실행보류’ 기능이 최근 각광받고 있다. 실행보류(Execution Holding)란 시스템 내부로 유입된 파일의 실행을 차단하는 기능으로, 네트워크단에 위치한 샌드박스 기반의 MDS 장비에서 분석이 완료될 때까지 PC 상에서 해당 파일이 실행되지 않도록 한다. 혹시 해당 파일이 악성일 경우 PC가 감염되는 것을 방지하기 위함이다. MDS 장비에서의 분석이 완료되고 악성 여부가 확인되면 MDS 에이전트를 통해 파일의 실행을 허용하거나 자동 또는 수동으로 파일을 삭제할 수 있다.

MDS 에이전트는 파일 수집 기능도 제공한다. USB, CD 등 각종 저장매체를 통해 곧바로 PC에 유입되는 의심 파일이나 암호화 트래픽을 통해 PC에 다운로드되는 파일도 에이전트를 통해 수집(탐지)하여 MDS 장비를 통해 분석 후 대응할 수 있다.

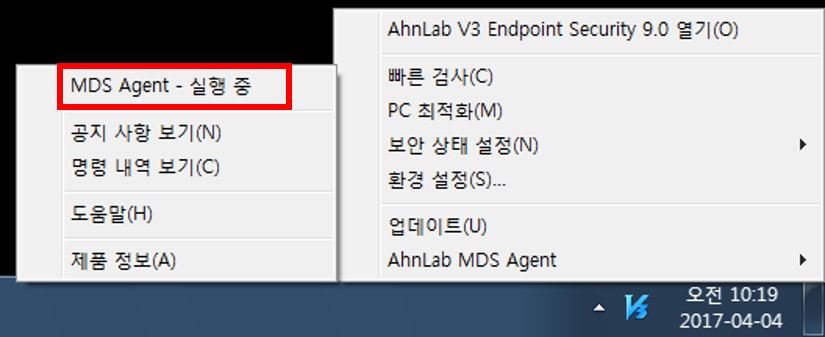

한편, V3 인터넷 시큐리티 9.0 또는 V3 엔드포인트 시큐리티 9.0을 사용 중인 기업 및 기관이라면 MDS 에이전트와 V3를 하나의 통합된 에이전트로 이용할 수 있다. 그러지 않아도 다수의 프로그램으로 인해 복잡한 트레이 아이콘에 번잡함을 더하는 대신 [그림 2]와 같이 V3의 메뉴 형태로 적용할 수 있다. 또 V3는 사용하지 않지만 안랩 패치매니지먼트(AhnLab Patch Management)나 안랩 내PC지키미를 사용하고 있는 기업 및 기관이라면 APC(AhnLab Policy Center) 에이전트와 통합된 형태로도 사용할 수 있다.

[그림 2] V3와 MDS의 통합 에이전트

√ 반드시 MDS 에이전트를 설치해야만 악성 이메일에 대한 대응이 가능하다?

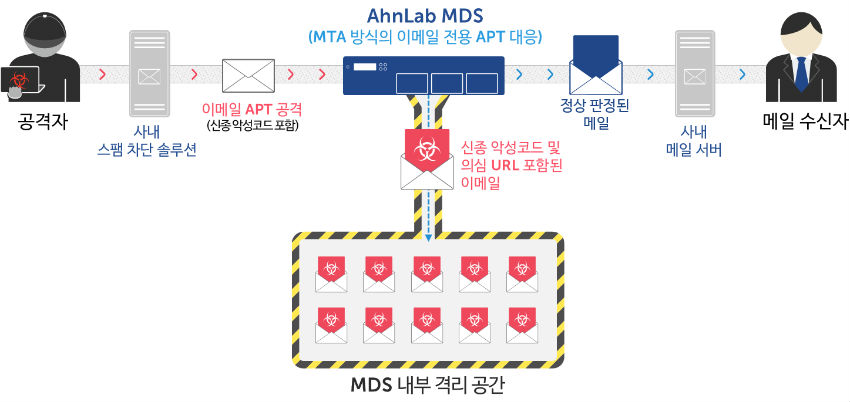

아니다. MDS는 에이전트 설치 여부와 무관하게 MTA(Mail Transfer Agent) 방식을 통해 악성 이메일에 대한 사전 차단 및 격리가 가능하다. MTA 방식 또는 이메일 격리 기능이란 악성 이메일을 사전에 탐지?분석한 후 MDS 내부에 위치한 검역소에 차단하고 격리시키는 것으로, MDS에 MTA 라이선스를 적용하여 이메일 전용 대응 솔루션으로 이용할 수 있다. 이 경우, MDS는 스팸 차단 시스템을 통과한 메일에 대해 알려지지 않은 악성코드 및 의심 URL 등 추가 분석을 진행하며, 악성으로 판단된 메일은 메일 수신자에게 전달되지 않도록 차단한다.

[그림 3] MDS의 이메일 격리(MTA) 기능

√ AhnLab MDS를 MTA 방식으로 구성할 경우, 이메일 계정만큼 라이선스 비용이 발생한다?

이 또한 아니다. MDS의 이메일 격리 기능(MAT)은 이메일 계정당 라이선스 비용이 발생하는 방식이 아니다. MDS 장비의 MTA 기능을 활성화 시키기 위한 MTA 라이선스만 적용하는 방식으로, 메일 계정 수와 무관하며 별도의 비용 없이 사용 가능하다. 다만, 하루에 유입되는 메일의 최대 처리량 또는 첨부 파일 양을 고려하여 MDS 장비를 선택해야 한다. 즉, 솔루션 가용성과 운영 연속성 관점에서 적절한 처리 성능을 제공하는 모델로 도입하는 것이 바람직하다. MDS는 3가지 모델로 제공되고 있는데, 각 모델별로 일일 처리 이메일 양과 동적 분석 건수를 살펴보고 적절한 것으로 선택하면 된다.

√ MDS 단일 장비로 미러링 방식과 MTA 방식을 동시에 사용할 수 없다?

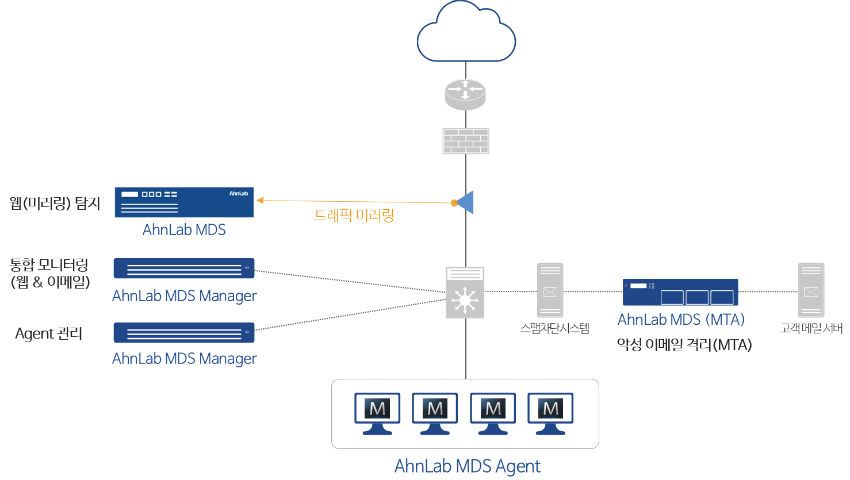

그렇다. MDS는 크게 ▲네트워크(인터넷) 구간에서 트래픽을 미러링하여 MDS 에이전트와 연계하는 방식 ▲이메일 구간에서 인라인 형태로 구성되는 MTA 방식 ▲망분리 환경에서 망연계 솔루션과 공유폴더로 연동하는 방식 등 3가지 방식으로 제공된다. 네트워크 구간에 설치 시 웹 트래픽을 포함하여 이메일 트래픽에 대해 미러링을 통한 분석은 가능하지만 시스템 구성상 의심스러운 또는 악성 메일의 전달을 차단할 수는 없다. 따라서 악성 메일이 수신자에게 전달되는 것을 사전에 차단하고 격리하기 위해서는 이메일 구간에 별도의 MDS 장비를 이용해 MTA 방식으로 구성해야 한다.

[그림 4] 네트워크 구간 미러링 방식 및 이메일 구간 MTA 방식 구성안

망분리 환경에서는 MDS를 망연계 솔루션과 연동하여 인터넷망에서 내부망(업무망)으로 이동하는 파일에 대해 분석 및 위협 탐지가 가능하다.

이메일 격리 방식을 제외하면 고객사 상황에 따라 단일 장비로 분석과 탐지, 모니터링, 에이전트 관리까지 지원하는 올인원 구성도 가능하다. 특히 MDS 10000은 동급 장비 대비 일일 최대 수준(20만건 이상)의 동적 분석 성능을 제공하는 등 대용량 네트워크 트래픽 처리가 요구되는 환경에 적합하다.

[그림 5] AhnLab MDS 10000

안랩은 MDS의 의심 파일 수집 성능을 더욱 강화하기 위해 머신러닝 기술을 적용했다. 또한 보안 관리자의 효율적인 위협 대응의 관점에서 위협 가시성(Visibility) 강화를 위해 대시보드 등 전체적인 UI를 대폭 개선할 예정이다.

http://www.ahnlab.com/kr/site/securityinfo/secunews/secuNewsView.do?seq=26257

댓글목록

등록된 댓글이 없습니다.